【セキュリティ】殆どの日本のウェブサイトは非常に弱いパスワードを要求している

このコミットが含まれているのは:

コミット

0c7756b210

バイナリファイルは表示されません。

|

変更後 幅: | 高さ: | サイズ: 200 KiB |

108

gemini/blog.atom

108

gemini/blog.atom

|

|

@ -3,13 +3,78 @@

|

|||

<id>gemini://technicalsuwako.moe</id>

|

||||

<title>テクニカル諏訪子</title>

|

||||

|

||||

<updated>2024-04-26T00:00:00Z</updated>

|

||||

<updated>2024-04-29T00:00:00Z</updated>

|

||||

|

||||

<author><name>テクニカル諏訪子</name></author>

|

||||

<link href="gemini://technicalsuwako.moe" rel="alternate"></link>

|

||||

|

||||

|

||||

|

||||

<entry>

|

||||

<id>blog/security-weak-password-problem.gmi</id>

|

||||

<author><name>凛</name></author>

|

||||

<title type="html">【セキュリティ】殆どの日本のウェブサイトは非常に弱いパスワードを要求している</title>

|

||||

<published>2024-04-29T00:00:00Z</published>

|

||||

|

||||

<category term="jp"></category>

|

||||

|

||||

<category term="blog"></category>

|

||||

|

||||

<category term="ウエブ開発"></category>

|

||||

|

||||

<category term="076"></category>

|

||||

|

||||

<category term="セキュリティ"></category>

|

||||

|

||||

<category term="パスワード"></category>

|

||||

|

||||

<category term="サイバー攻撃対策"></category>

|

||||

|

||||

<link href="gemini://technicalsuwako.moe/blog/security-weak-password-problem.gmi" rel="alternate"></link>

|

||||

<content type="html">

|

||||

|

||||

|

||||

|

||||

<p>西洋のウェブサイトと日本のウェブサイトのパスワードポリシーの間には、強い対照があります。<br />

|

||||

西洋のウェブサイトでは、強力なパスワードの使用が大変推奨される事がよくありますが、殆どの日本のウェブサイトでは、弱くて推測し易いパスワードが必要です。<br />

|

||||

何故でしょうか?<br />

|

||||

利便性の観点から見ると、覚え易いです。<br />

|

||||

しかし、サイバーセキュリティの観点から見ると、これは非常に危険な習慣です!</p>

|

||||

<h2 id="heading">安全なパスワードとは?</h2>

|

||||

<p>安全なパスワードは覚え憎いですが、推測し憎いパスワードで、少なくとも20文字以上で、多くの異なる大文字、小文字、数字、及び特殊文字(!&quot;#$%&amp;&rsquo;()~=~-^|{}[]`*@:+;&lt;&gt;?,./_)のランダムな組み合わせを含みます。<br />

|

||||

パスワードの総文字数は64文字以上を推奨します!</p>

|

||||

<h2 id="64">64文字!?それは覚えられないわ!</h2>

|

||||

<p>今日では、本当に優れたパスワードマネージャーがありますので、覚えたり入力したりする必要はありません!<br />

|

||||

<a href="https://gitler.moe/suwako/sp">その様なパスワードマネージャーの1つに、パスワード創作、とTOTP(ワンタイムパスワード)機能も含むあたしの「sp」というプログラムがあります。</a><br />

|

||||

その他には、GNU PassとKeePass XCがあります。<br />

|

||||

spのパスワート創作機能では、デフォルトで強力なパスワードを生成しますが、脆弱なパスワードを生成するには(特殊文字なしで)、コマンドパラメーターに &ldquo;risk&rdquo; という単語を追加する必要があります。<br />

|

||||

あたしはこのオプションを、依然として多くの日本のウェブサイトが非常に愚かにも実施している非常に安全でないパスワードポリシーの為に追加しました。<br />

|

||||

いつかこれが変わる事を本当に願っています!</p>

|

||||

<h2 id="heading-1">安全でないパスワードポリシーは疑わしいです</h2>

|

||||

<p>安全でないパスワードを強制する理由が便利さではない場合、それはバックエンドのコードが安全でない為だと疑います。<br />

|

||||

あたしが初めてPHPを学んだ頃、SQLインジェクションは未だ知られていませんでしたので、多くのプログラマーが平文でパスワードを保存し、これにより多くのパスワード盗難が発生しましたが、文字列のサニタイズも当時は新しい物でした。<br />

|

||||

これらの間違いは、今日でも初心者のPHP、Perl、Javascript、Ruby、及びPythonプログラマーによって行われています。<br />

|

||||

ですので、あたしが安全なパスワードを作成する事を許可されない場合、そのウェブサイトを作成した人のプログラミング経験を疑います。<br />

|

||||

特に、文字列のサニタイズと文字列のハッシュ化は、全てのプログラミング言語で非常に簡単に行う事が出来ます!</p>

|

||||

<h2 id="heading-2">無駄な代替手段</h2>

|

||||

<p>安全でないパスワードを強制するウェブサイトでよく見るのは、Google reCAPTCHA、クライアントサイドの検証(Javascriptで使って)、そして多分Cloudflareも使用されている事です。<br />

|

||||

それにより、攻撃対象領域が更に増え、ユーザーがより脆弱になります。</p>

|

||||

<p>一部のウェブサイトでは、オプションの2段階認証(2FA)も見られますが、これ自体が安全性の錯覚を与えるだけで、実際にはデータ漏洩やパスワード盗難に対して全く何もしません。<br />

|

||||

安全でないパスワードの結果は、パスワードの一意性に殆ど余地を残さない事です。<br />

|

||||

攻撃者が既知のパスワードでウェブサイトにログイン出来なくても、ユーザー名やメールアドレスとパスワードが一致すれば、他の多くのウェブサイトにログイン出来る様になります。<br />

|

||||

更に悪い事に、貴方のメールアドレスとパスワードの両方が知られている場合、攻撃者(又はダークネットで漏洩したデータベースを購入した者)は貴方の全てのメールを読む事が出来、貴方としてメールを送信する事さえ出来ます!</p>

|

||||

<h2 id="heading-3">頼む</h2>

|

||||

<p>あたしの要望は、日本のウェブサイトのオーナーや企業、コミュニティ、及びその他の種類のウェブサイトの全ての仲間に向けられています。<br />

|

||||

安全なパスワードを許可して下さい!!<br />

|

||||

「114514」というパスワードさえ覚えられない高齢者が沢山いるからと言って、我々日本人全員がそうだというわけではありません!</p>

|

||||

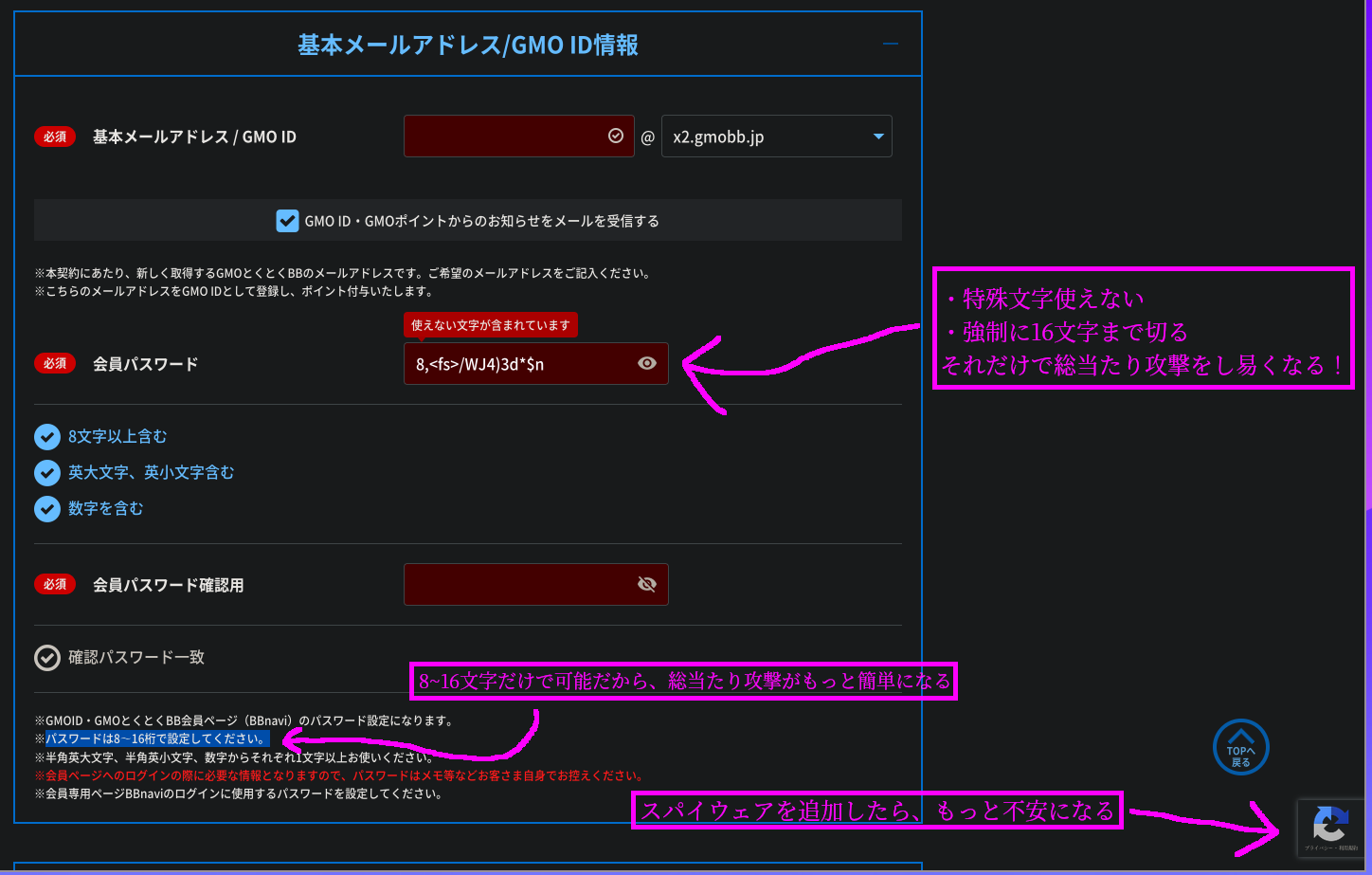

<h2 id="heading-4">安全でないパスワードポリシーの例え</h2>

|

||||

<p><img src="https://ass.technicalsuwako.moe/risk-password.png" alt="" /></p>

|

||||

<p>以上</p>

|

||||

|

||||

|

||||

</content>

|

||||

</entry>

|

||||

|

||||

<entry>

|

||||

<id>blog/odl-020.gmi</id>

|

||||

<author><name>凛</name></author>

|

||||

|

|

@ -442,46 +507,5 @@ muslを使用した人気のあるLinuxディストリビューションには

|

|||

</content>

|

||||

</entry>

|

||||

|

||||

<entry>

|

||||

<id>blog/hozonsite-130.gmi</id>

|

||||

<author><name>凛</name></author>

|

||||

<title type="html">【076】保存サイト 1.3.0登場</title>

|

||||

<published>2024-04-10T12:00:00Z</published>

|

||||

|

||||

<category term="jp"></category>

|

||||

|

||||

<category term="blog"></category>

|

||||

|

||||

<category term="ウエブ開発"></category>

|

||||

|

||||

<category term="076"></category>

|

||||

|

||||

<category term="hozonsite"></category>

|

||||

|

||||

<category term="保存サイト"></category>

|

||||

|

||||

<link href="gemini://technicalsuwako.moe/blog/hozonsite-130.gmi" rel="alternate"></link>

|

||||

<content type="html">

|

||||

|

||||

|

||||

|

||||

<p>保存サイト は1.3.0にバージョンアップしました!!</p>

|

||||

<h2 id="heading">保存サイトって何?</h2>

|

||||

<p>世界初FOSS系ウエブアーカイバーです。</p>

|

||||

<h2 id="heading-1">変更</h2>

|

||||

<ul>

|

||||

<li>BSD2clause→ISCライセンスに変更</li>

|

||||

<li>変なエンコーディングの変換</li>

|

||||

</ul>

|

||||

<h2 id="heading-2">ソースコード</h2>

|

||||

<p><a href="https://gitler.moe/suwako/hozonsite">Gitler</a></p>

|

||||

<h2 id="heading-3">公式インスタンス</h2>

|

||||

<p><a href="https://hozon.site/">https://hozon.site/</a></p>

|

||||

<p>以上</p>

|

||||

|

||||

|

||||

</content>

|

||||

</entry>

|

||||

|

||||

|

||||

</feed>

|

||||

|

|

|

|||

|

|

@ -2,6 +2,7 @@

|

|||

|

||||

# 記事一覧

|

||||

|

||||

=> /blog/security-weak-password-problem.gmi 2024年04月29日 【セキュリティ】殆どの日本のウェブサイトは非常に弱いパスワードを要求している

|

||||

=> /blog/odl-020.gmi 2024年04月26日 【076】odl 0.2.0登場

|

||||

=> /blog/which-openbsd-netbsd-freebsd.gmi 2024年04月23日 【BSD】OpenBSD、NetBSD、FreeBSD、どっと使っては良い?

|

||||

=> /blog/odl-010.gmi 2024年04月22日 【076】odl 0.1.0登場

|

||||

|

|

|

|||

|

|

@ -0,0 +1,48 @@

|

|||

=> /blog.gmi ブログ一覧へ

|

||||

|

||||

#【セキュリティ】殆どの日本のウェブサイトは非常に弱いパスワードを要求している

|

||||

投稿日:2024-04-29

|

||||

|

||||

西洋のウェブサイトと日本のウェブサイトのパスワードポリシーの間には、強い対照があります。

|

||||

西洋のウェブサイトでは、強力なパスワードの使用が大変推奨される事がよくありますが、殆どの日本のウェブサイトでは、弱くて推測し易いパスワードが必要です。

|

||||

何故でしょうか?

|

||||

利便性の観点から見ると、覚え易いです。

|

||||

しかし、サイバーセキュリティの観点から見ると、これは非常に危険な習慣です!

|

||||

|

||||

## 安全なパスワードとは?

|

||||

安全なパスワードは覚え憎いですが、推測し憎いパスワードで、少なくとも20文字以上で、多くの異なる大文字、小文字、数字、及び特殊文字(!"#$%&'()~=~-^|\{}[]`*@:+;<>?,./_)のランダムな組み合わせを含みます。

|

||||

パスワードの総文字数は64文字以上を推奨します!

|

||||

|

||||

## 64文字!?それは覚えられないわ!

|

||||

今日では、本当に優れたパスワードマネージャーがありますので、覚えたり入力したりする必要はありません!

|

||||

=> https://gitler.moe/suwako/sp その様なパスワードマネージャーの1つに、パスワード創作、とTOTP(ワンタイムパスワード)機能も含むあたしの「sp」というプログラムがあります。

|

||||

その他には、GNU PassとKeePass XCがあります。

|

||||

spのパスワート創作機能では、デフォルトで強力なパスワードを生成しますが、脆弱なパスワードを生成するには(特殊文字なしで)、コマンドパラメーターに "risk" という単語を追加する必要があります。

|

||||

あたしはこのオプションを、依然として多くの日本のウェブサイトが非常に愚かにも実施している非常に安全でないパスワードポリシーの為に追加しました。

|

||||

いつかこれが変わる事を本当に願っています!

|

||||

|

||||

## 安全でないパスワードポリシーは疑わしいです

|

||||

安全でないパスワードを強制する理由が便利さではない場合、それはバックエンドのコードが安全でない為だと疑います。

|

||||

あたしが初めてPHPを学んだ頃、SQLインジェクションは未だ知られていませんでしたので、多くのプログラマーが平文でパスワードを保存し、これにより多くのパスワード盗難が発生しましたが、文字列のサニタイズも当時は新しい物でした。

|

||||

これらの間違いは、今日でも初心者のPHP、Perl、Javascript、Ruby、及びPythonプログラマーによって行われています。

|

||||

ですので、あたしが安全なパスワードを作成する事を許可されない場合、そのウェブサイトを作成した人のプログラミング経験を疑います。

|

||||

特に、文字列のサニタイズと文字列のハッシュ化は、全てのプログラミング言語で非常に簡単に行う事が出来ます!

|

||||

|

||||

## 無駄な代替手段

|

||||

安全でないパスワードを強制するウェブサイトでよく見るのは、Google reCAPTCHA、クライアントサイドの検証(Javascriptで使って)、そして多分Cloudflareも使用されている事です。

|

||||

それにより、攻撃対象領域が更に増え、ユーザーがより脆弱になります。

|

||||

|

||||

一部のウェブサイトでは、オプションの2段階認証(2FA)も見られますが、これ自体が安全性の錯覚を与えるだけで、実際にはデータ漏洩やパスワード盗難に対して全く何もしません。

|

||||

安全でないパスワードの結果は、パスワードの一意性に殆ど余地を残さない事です。

|

||||

攻撃者が既知のパスワードでウェブサイトにログイン出来なくても、ユーザー名やメールアドレスとパスワードが一致すれば、他の多くのウェブサイトにログイン出来る様になります。

|

||||

更に悪い事に、貴方のメールアドレスとパスワードの両方が知られている場合、攻撃者(又はダークネットで漏洩したデータベースを購入した者)は貴方の全てのメールを読む事が出来、貴方としてメールを送信する事さえ出来ます!

|

||||

|

||||

## 頼む

|

||||

あたしの要望は、日本のウェブサイトのオーナーや企業、コミュニティ、及びその他の種類のウェブサイトの全ての仲間に向けられています。

|

||||

安全なパスワードを許可して下さい!!

|

||||

「114514」というパスワードさえ覚えられない高齢者が沢山いるからと言って、我々日本人全員がそうだというわけではありません!

|

||||

|

||||

## 安全でないパスワードポリシーの例え

|

||||

=> /static/risk-password.png

|

||||

|

||||

以上

|

||||

バイナリファイルは表示されません。

|

変更後 幅: | 高さ: | サイズ: 200 KiB |

|

|

@ -3,6 +3,7 @@

|

|||

# avatar = gemini://076.moe/static/suwako.jpg

|

||||

# description = テクニカル諏訪子様のtwtxtフィード

|

||||

# link = ホームページ gemini://technicalsuwako.moe

|

||||

2024-04-29T00:00:00Z09:00 【セキュリティ】殆どの日本のウェブサイトは非常に弱いパスワードを要求している - gemini://technicalsuwako.moe/blog/security-weak-password-problem.gmi

|

||||

2024-04-26T00:00:00Z09:00 【076】odl 0.2.0登場 - gemini://technicalsuwako.moe/blog/odl-020.gmi

|

||||

2024-04-23T00:00:00Z09:00 【BSD】OpenBSD、NetBSD、FreeBSD、どっと使っては良い? - gemini://technicalsuwako.moe/blog/which-openbsd-netbsd-freebsd.gmi

|

||||

2024-04-22T00:00:00Z09:00 【076】odl 0.1.0登場 - gemini://technicalsuwako.moe/blog/odl-010.gmi

|

||||

|

|

|

|||

|

|

@ -0,0 +1,48 @@

|

|||

title: 【セキュリティ】殆どの日本のウェブサイトは非常に弱いパスワードを要求している

|

||||

author: 凛

|

||||

date: 2024-04-29

|

||||

tags: jp,blog,ウエブ開発,076,セキュリティ,パスワード,サイバー攻撃対策

|

||||

----

|

||||

西洋のウェブサイトと日本のウェブサイトのパスワードポリシーの間には、強い対照があります。\

|

||||

西洋のウェブサイトでは、強力なパスワードの使用が大変推奨される事がよくありますが、殆どの日本のウェブサイトでは、弱くて推測し易いパスワードが必要です。\

|

||||

何故でしょうか?\

|

||||

利便性の観点から見ると、覚え易いです。\

|

||||

しかし、サイバーセキュリティの観点から見ると、これは非常に危険な習慣です!

|

||||

|

||||

## 安全なパスワードとは?

|

||||

安全なパスワードは覚え憎いですが、推測し憎いパスワードで、少なくとも20文字以上で、多くの異なる大文字、小文字、数字、及び特殊文字(!"#$%&'()~=~-^|\{}[]`*@:+;<>?,./_)のランダムな組み合わせを含みます。\

|

||||

パスワードの総文字数は64文字以上を推奨します!

|

||||

|

||||

## 64文字!?それは覚えられないわ!

|

||||

今日では、本当に優れたパスワードマネージャーがありますので、覚えたり入力したりする必要はありません!\

|

||||

[その様なパスワードマネージャーの1つに、パスワード創作、とTOTP(ワンタイムパスワード)機能も含むあたしの「sp」というプログラムがあります。](https://gitler.moe/suwako/sp )\

|

||||

その他には、GNU PassとKeePass XCがあります。\

|

||||

spのパスワート創作機能では、デフォルトで強力なパスワードを生成しますが、脆弱なパスワードを生成するには(特殊文字なしで)、コマンドパラメーターに "risk" という単語を追加する必要があります。\

|

||||

あたしはこのオプションを、依然として多くの日本のウェブサイトが非常に愚かにも実施している非常に安全でないパスワードポリシーの為に追加しました。\

|

||||

いつかこれが変わる事を本当に願っています!

|

||||

|

||||

## 安全でないパスワードポリシーは疑わしいです

|

||||

安全でないパスワードを強制する理由が便利さではない場合、それはバックエンドのコードが安全でない為だと疑います。\

|

||||

あたしが初めてPHPを学んだ頃、SQLインジェクションは未だ知られていませんでしたので、多くのプログラマーが平文でパスワードを保存し、これにより多くのパスワード盗難が発生しましたが、文字列のサニタイズも当時は新しい物でした。\

|

||||

これらの間違いは、今日でも初心者のPHP、Perl、Javascript、Ruby、及びPythonプログラマーによって行われています。\

|

||||

ですので、あたしが安全なパスワードを作成する事を許可されない場合、そのウェブサイトを作成した人のプログラミング経験を疑います。\

|

||||

特に、文字列のサニタイズと文字列のハッシュ化は、全てのプログラミング言語で非常に簡単に行う事が出来ます!

|

||||

|

||||

## 無駄な代替手段

|

||||

安全でないパスワードを強制するウェブサイトでよく見るのは、Google reCAPTCHA、クライアントサイドの検証(Javascriptで使って)、そして多分Cloudflareも使用されている事です。\

|

||||

それにより、攻撃対象領域が更に増え、ユーザーがより脆弱になります。

|

||||

|

||||

一部のウェブサイトでは、オプションの2段階認証(2FA)も見られますが、これ自体が安全性の錯覚を与えるだけで、実際にはデータ漏洩やパスワード盗難に対して全く何もしません。\

|

||||

安全でないパスワードの結果は、パスワードの一意性に殆ど余地を残さない事です。\

|

||||

攻撃者が既知のパスワードでウェブサイトにログイン出来なくても、ユーザー名やメールアドレスとパスワードが一致すれば、他の多くのウェブサイトにログイン出来る様になります。\

|

||||

更に悪い事に、貴方のメールアドレスとパスワードの両方が知られている場合、攻撃者(又はダークネットで漏洩したデータベースを購入した者)は貴方の全てのメールを読む事が出来、貴方としてメールを送信する事さえ出来ます!

|

||||

|

||||

## 頼む

|

||||

あたしの要望は、日本のウェブサイトのオーナーや企業、コミュニティ、及びその他の種類のウェブサイトの全ての仲間に向けられています。\

|

||||

安全なパスワードを許可して下さい!!\

|

||||

「114514」というパスワードさえ覚えられない高齢者が沢山いるからと言って、我々日本人全員がそうだというわけではありません!

|

||||

|

||||

## 安全でないパスワードポリシーの例え

|

||||

|

||||

|

||||

以上

|

||||

読み込み中…

新しいイシューから参照